特定のIPアドレスだけを通過させる

今回はファイアウォール(またはUTM)の設定の学習である。繰り返し説明しているが、筆者はファイアウォールの設定に明るくない。

勉強の真っ只中だ。ネットワークカメラの正しいシステム構築のためにも、ファイアウォールの設定方法を学んでいきたい。

本日、設定に挑戦するのは、『特定のIPアドレスだけを通過させる』という内容だ。

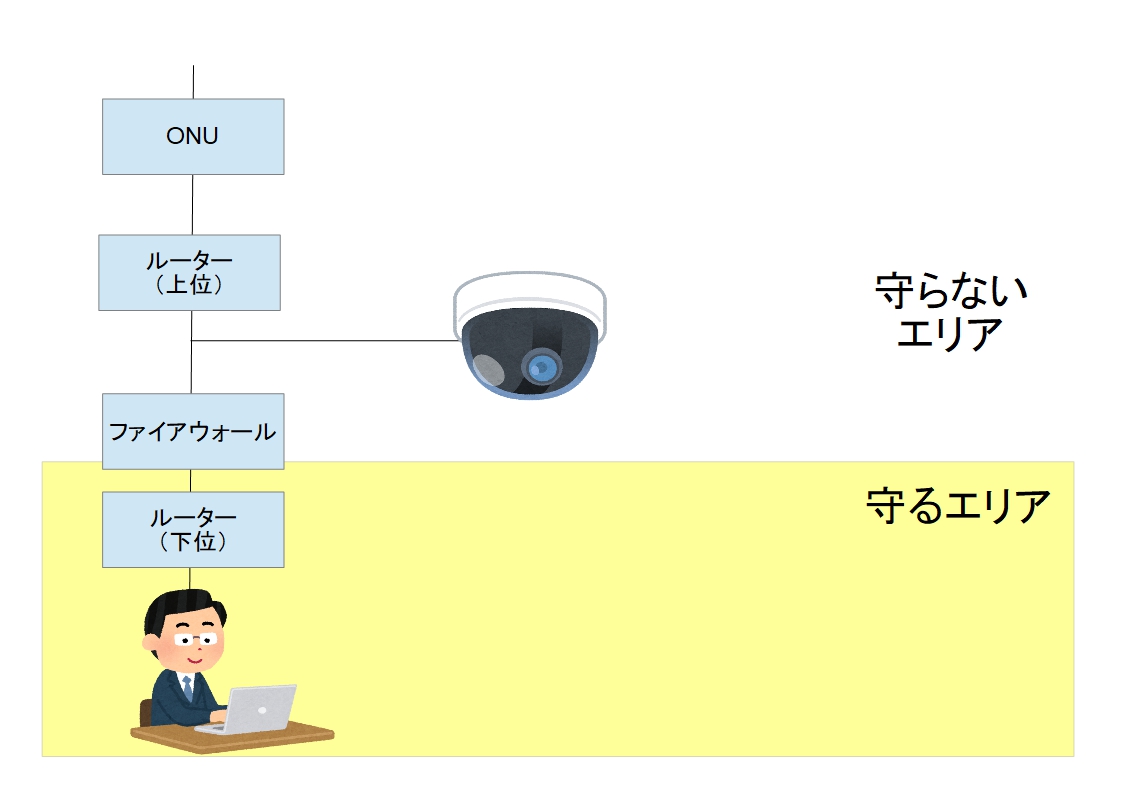

あまりネット上にセキュリティ環境を公開するのは望ましくないが、あえて説明のために公開する。現在の筆者のネットワークは以下のとおりとなっている。

筆者のネットワークはルーターが二台構成となっている。上位のルーターはインターネットへの最終的な出入口だ。

その直下にネットワークカメラや各種レコーダーが接続されている。これは、ネットワークカメラを遠隔から接続できるようにするためだ。いわゆるDMZのような状態としている。

その配下にファイアウォールと下位のルーターが存在している。ファイアウォール配下が守るべきエリアで、ファイアウォールより上の部分はある意味では、わざとセキュリティを弱くしているのだ。

今回、挑戦するのは、配下のルーターのIPアドレスだけ、ファイアウォールを通過させて、そのほかのIPアドレスはすべてブロックするように設定したい。

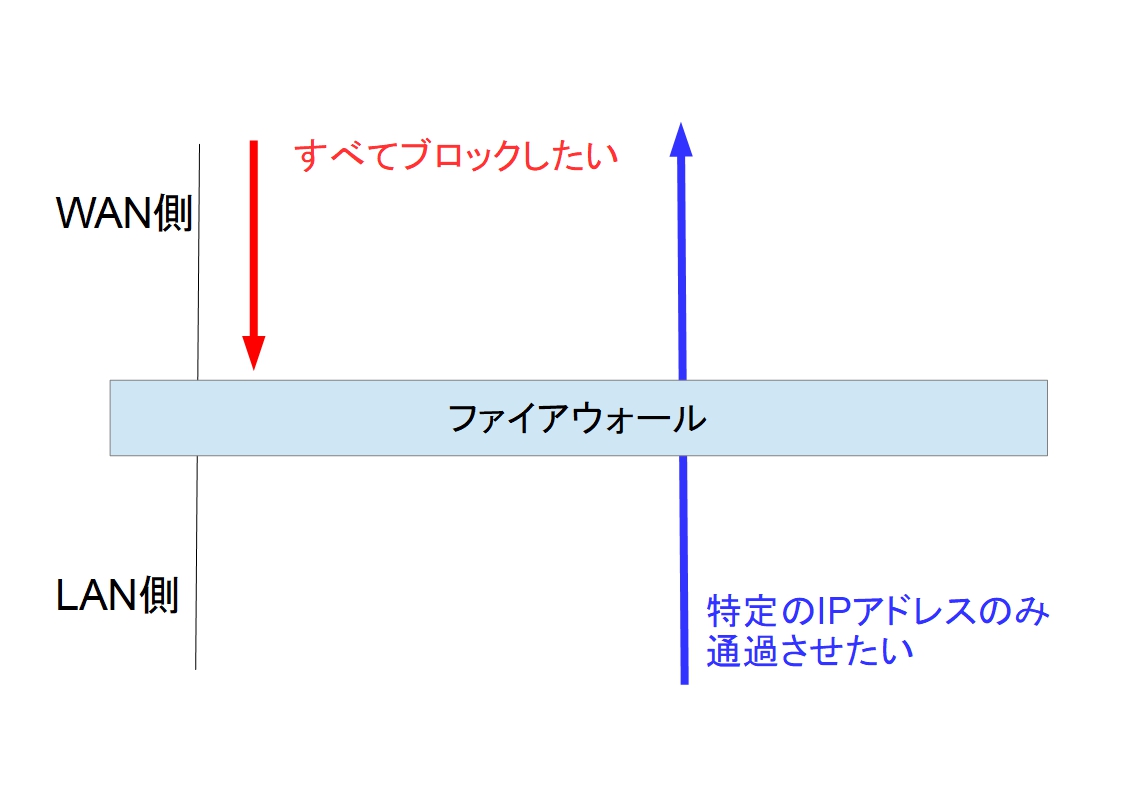

設定のイメージとして

具体的なファイアウォールの設定内容について説明しよう。

WANからLAN(外部から内部)への通信については、すべてブロックする。そして、LANからWAN(内部から外部)については、下位ルーターのIPアドレスだけ通過させるようにしたい。

ファイアウォールとしては、最も基本的な設定内容だと思われる。しかしながら、前回、クラビスターで設定を試みた際は、筆者のスキル不足により、どうしても適切な設定を入れることができなかった。

もともとUTMの設定に慣れた方であれば問題ないものと思われるが、UTMの設定に慣れていない初心者の筆者が触るにはハードルが高すぎた。結局、別の製品を買い直すことにした。

SAXA SS3000を購入した

そこで今回、新たに筆者が購入したのはサクサ製のSS3000(旧製品)である。本製品を選んだ理由はオークションサイトでとにかく安かったことと日本人に設定しやすいと考えたからだ。

前回、設定に挫折したクラビスターはスウェーデンの会社だ。当然ながら、マニュアルは英語だ。筆者は、英語が全くできないので、大変苦戦することとなってしまった。

一方、SAXAは日本国内の会社であるため、マニュアルも日本語である。UTM初心者の筆者にとって最適だと思われる。Fortigateやウォッチガードの購入も検討したが、やはり筆者は、メジャーな製品よりも、ややマイナーな製品を好むということもあり、本製品を購入した。

SAXA SS3000の初期設定を行う

SAXA SS3000の初期設定は非常に簡単だ。正直、簡単すぎて驚いた。

LANケーブルをメンテナンス用の接続ポートに結線する。

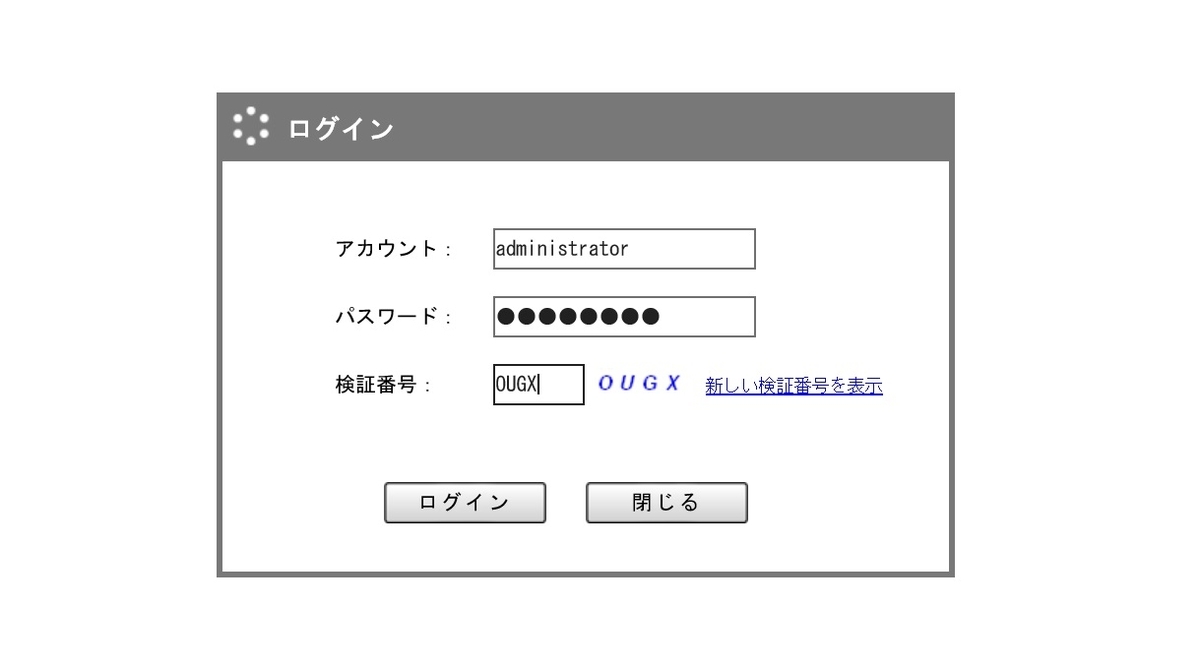

まず、IPアドレス【https:// 10.1.5.254:8889 /】に接続する。

ユーザー名:administrator

パスワード:utm@inst

※パスワードと一緒にランダムで表示される文字列(検証番号)を入力する。

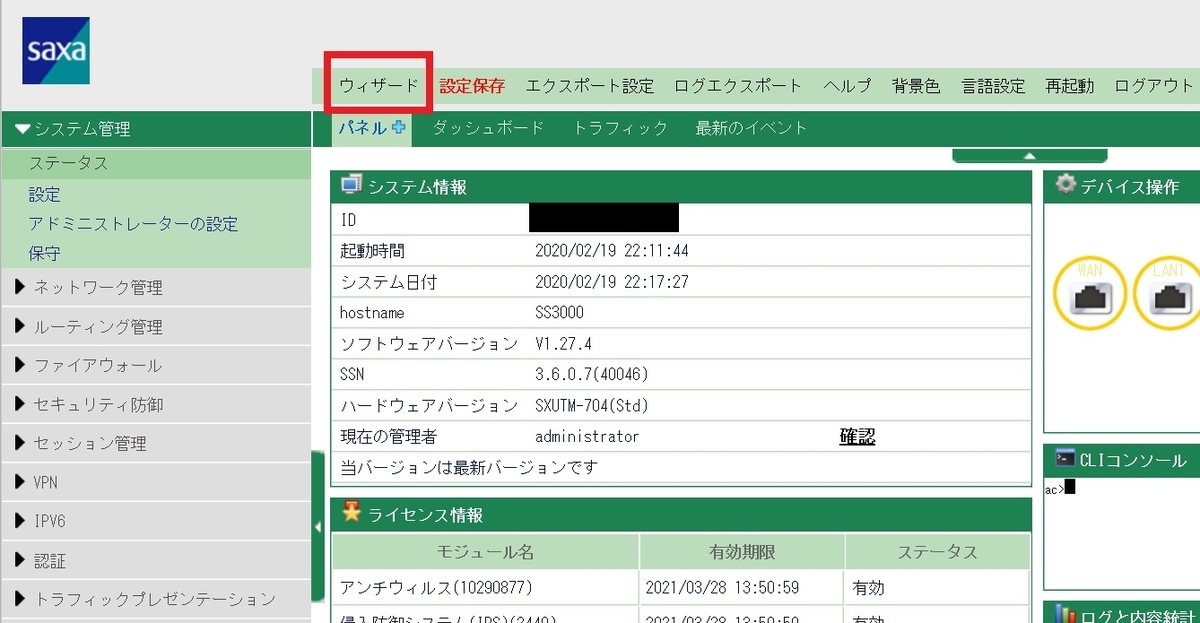

画面上に【ウィザード】と記載があるので、これをクリックする。あとは、流れにしたがって選択していくだけだ。とっても簡単である。

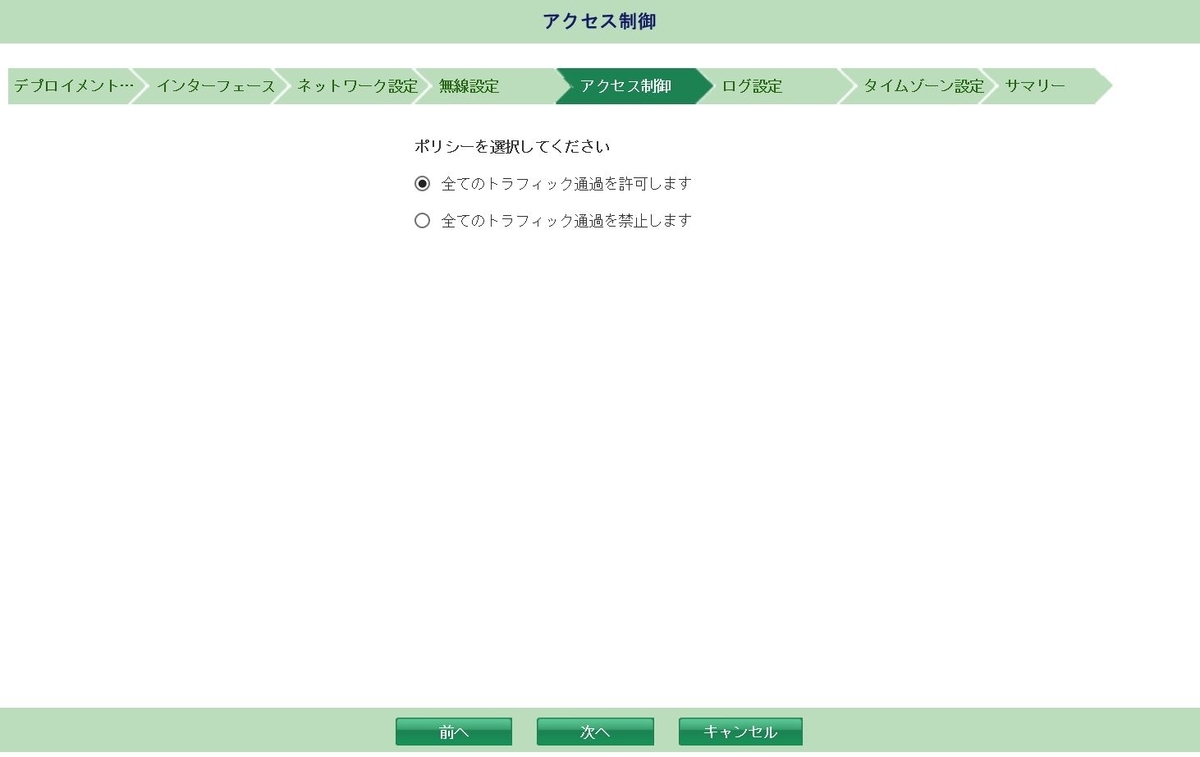

通信をすべてブロックするのか、それとも許可するのかを選択する。筆者はいったん、すべて許可を選択した。

ファイアウォールのポリシーを変更する

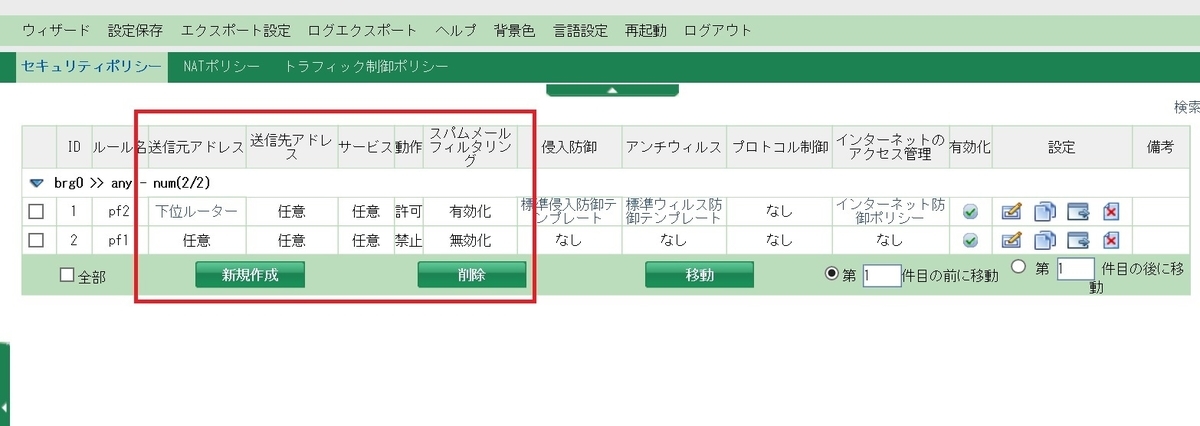

ここで、セキュリティを強化する。『ファイアウォール』より『ポリシー』を選択する。

初期設定後では、『ANY(すべての通信)』から『ANY(すべての通信)』が許可されている。

これを『下位ルーターの通信のみ』許可し、『それ以外の通信をブロックする』という設定を入れた。

これで理論上は、下位ルーターの通信だけが許可されることとなる。

トラブルについて(参考情報)

なお、実はこの記事を書き上げるまでに、様々なパターンで設定を入れてのだが、何度かインターネットに接続できないトラブルに見舞われた。

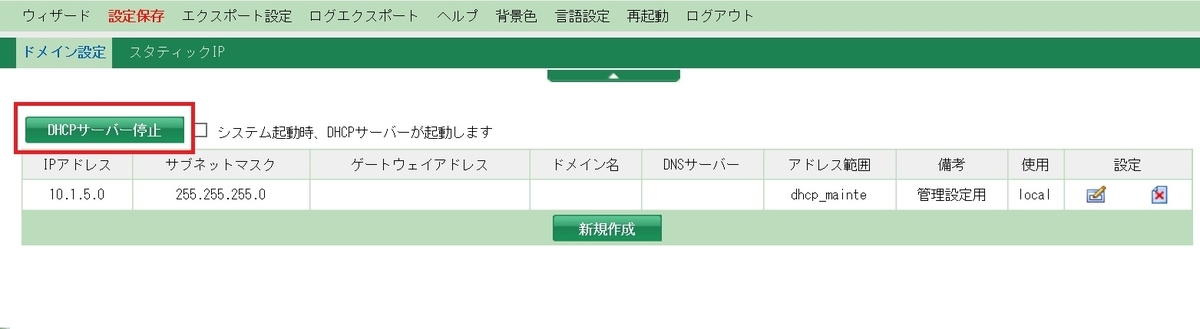

最終的に明確な原因が特定できなかったが、もしかするとこれは、UTMのDHCP機能の問題かもしれない。

デフォルトでは、UTMに接続した端末に対して、10.1.5.XX~のIPアドレスが割り当てられるようになっている。これが下位のルーターや端末に対して、悪い影響を与えた可能性がある。

そのため、UTMのDHCP機能はOFFにして、下位のルーターのIPアドレスを静的IPアドレスに変更した。

下位のルーターのVPNパススルーを有効にする

障害を防ぐためには『PPTP』および『IPsec』のパススルーも有効化しておく必要があることが分かった。これは、UTMではなく、下位のルーターで設定が必要だ。

最近のホームページではHTTPS対応のページが多い。何度か機器を再起動させたり、設定変更していて発覚したのだが、筆者のネットワーク環境で下位のルーターでNATさせてしまうと、https://~で始まるホームページはすべて閲覧することができなくなることがあった。

下位のルーターでPPTPおよびIPsecのパススルーを有効化することで、問題なく閲覧できるようになった。

最後に

今回も最初のログインパスワード以外は、相変わらず、マニュアルを全く見ることなく設定した。

合っているのか、それとも間違っているのか、やや自信がないが、しばらくはこれで様子見したい。