UTMを更新することになった

筆者は、以前、SAXAのSS3000というファイアーウォール(UTM)を利用していたが、ライセンス期限が切れてしまったため、新しくFortigateを導入することにした。

Fortigateは国内外でもシェアが高く、非常に設定しやすいという評判を聞いていたため期待している。

オークションサイトで中古品を購入したため、今回のモデルはFortigate60Dというやや古い型番となっている。

以下の写真の下段が以前利用していたSAXAのSS3000で、今回導入したモデルが上段のFortigate60Dである。

(※ なお、筆者は異なる2メーカーのUTMを重ねており、二重で防御する構成となっている。しかし、このような構成の場合、UTM間の相性が悪いと通信上の不具合を発生することもあるので注意して欲しい。

筆者の場合、上段のFortigate60DはUTMとしてアンチウィルス機能などを保有しているが、下段のSAXA SS3000はライセンスの有効期限が切れており、ファイアウォールの機能のみ生きている。)

Fortigateの特徴

Fortigateの特徴は、アンチウィルスやWEBフィルタリングのエンジンをフォーティネット社が自前で開発しているという点である。

一般的なUTMでは、アンチウィルスやWEBフィルタリング機能のエンジンは、他のベンダーのエンジンを搭載してUTMとして実装しているケースも多いが、Fortigateはすべてのエンジンが自前で開発されているようだ。

ブラウザでログインする

まずは、初期IPアドレスの https://192.168.1.99 に接続し、ログインを行う。

初期ログイン時は以下の通りとなっている。

ユーザー名:admin

パスワード:なし

※ログイン後は、以下の設定を行った。

1、adminのパスワード設定

2、言語の日本語化

3、タイムゾーンの日本への変更

ブリッジモードに変更する

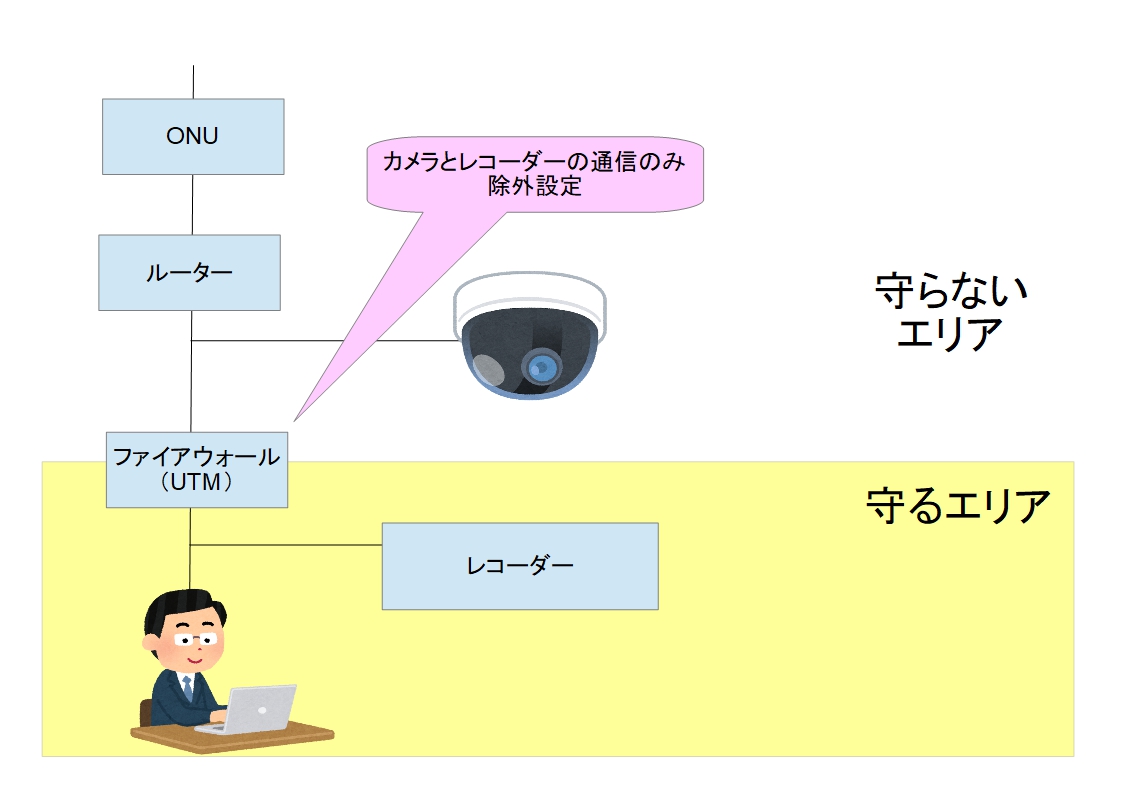

以前、別の記事でも説明したが、筆者のネットワーク環境は以下の通りとなっている。UTMにルーター機能は保有させていないため、今回のFortigateをトランスペアレントモード(透過型)に変更する必要がある。

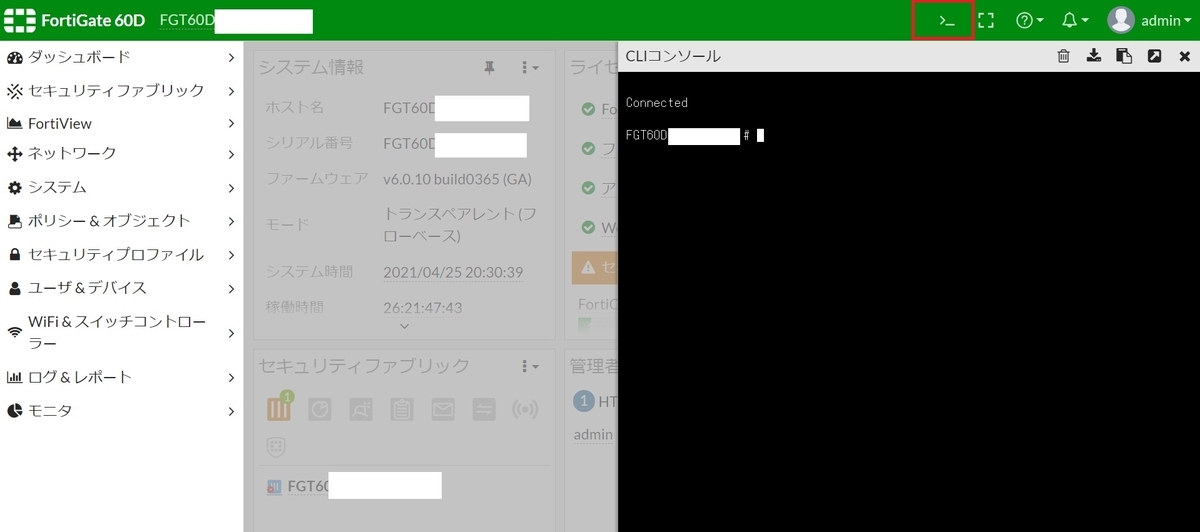

Fortigate60Dでは、トランスペアレントモードへの変更について、ユーザーインターフェース(GUI)での変更ができないようなので、『CLIコンソール』のコマンド入力により変更作業を行う。

※画面右上のCLIコンソールを押下する。

以下のように入力する。

fortigate(settings)#set opmode transparent

fortigate(settings)#set manageip 192.168.1.99/255.255.255.0

fortigate(settings)#set gateway 192.168.1.1

fortigate(settings)#end

Changing to TP mode

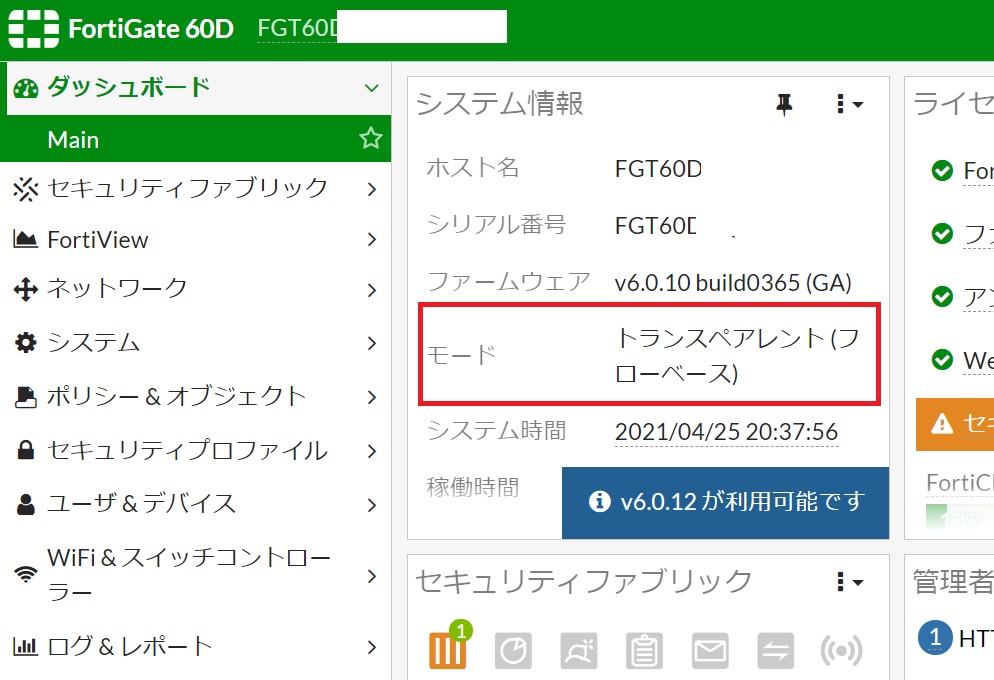

再起動後、トランスペアレントモード(透過型)に変更となった。

導入後のトラブルについて

Fortigate60Dを導入後、アマゾンのFireTVStick(プライムビデオ)の一部のアプリケーションが正しく動作しない障害が発生した。

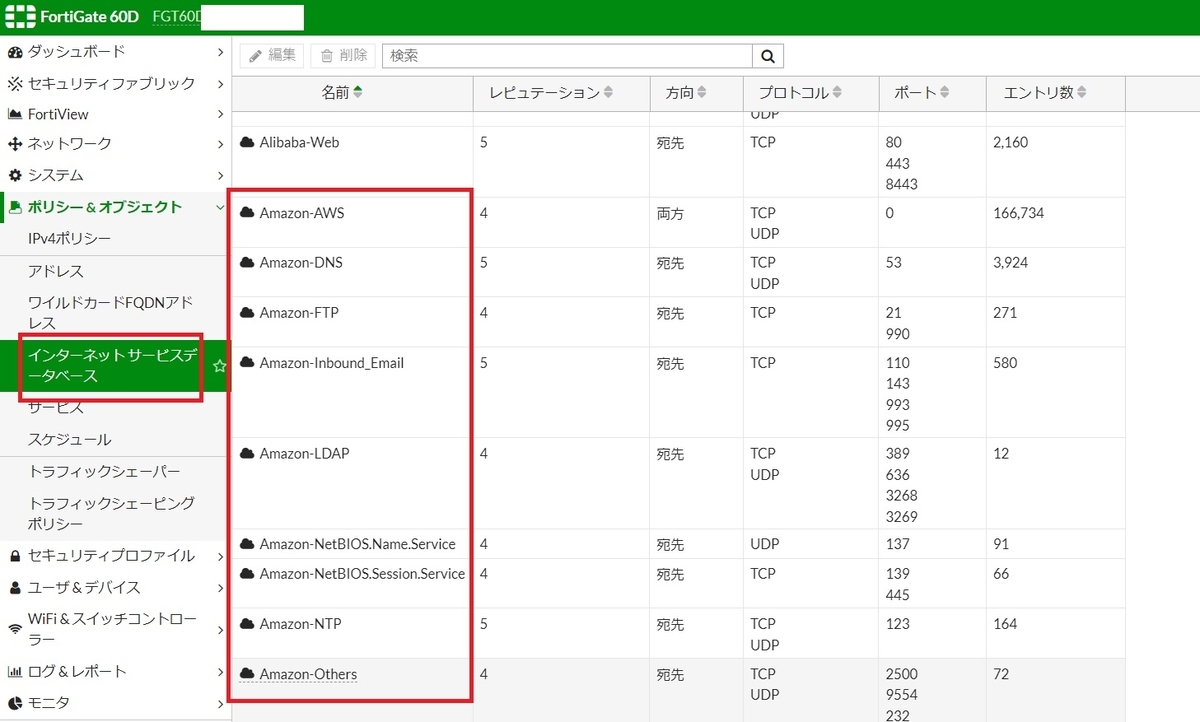

正直なところ、なかなか解決することができずにいた。しかし、Fortigateには『インターネットサービスデータベース』というデータベースがあり、この中から、アマゾンに関連するサービスをセキュリティの除外設定を入れることで解決することができた。

スループットについて

今回、筆者はアンチウィルス機能について『プロキシベース』ではなく、『フローベース』で設定を入れているが、その場合でも、ネットワークの速度はやや低速になった印象を受けた。

※『プロキシベース』の場合、検知率は高まるが、重たいファイル(10MB以上)の送信ができなくなるなどのリスクがある。『フローベース』の場合、検知率はやや低くなるが、スループットが早くなる。

イメージとしては『プロキシベース』の場合、ファイルをきちんと組み立てて中身をきちんとチェックするのに対して、『フローベース』の場合、表面上の通信だけを横見でチェックしているような感じだ。

いろいろな時間帯で測定したが、おおよそ30Mbps程度となっていることが多かった。無線アクセスポイント経由で接続しているため、Fortigate以外でもボトルネックとなっている機器や箇所があるのかもしれないが、やはり導入後にやや低速になった印象はある。

実務上は影響はないものの、以前よりも低速になったのはやや残念だ。

なお、筆者が購入したモデルが古いモデルであるため、スループットが低い可能性もある。現行モデルではもう少し高速化されているのかもしれない。早いスループットを希望されるユーザーは、やはり最新モデルを導入すると良いだろう。

直感的に操作しやすい

海外のメーカーということもあり、操作・設定がしにくい可能性があることも覚悟していたが、実際に設定してみたところ、非常に直感的に設定を進めることができた。

日本国内でも導入実績が多く、日本人にも比較的わかりやすい画面設計(日本語訳)となっており、むしろ設定しやすい印象だ。

まとめ

- Fortigateは国内外でもシェアが高いUTMである。

- アンチウィルスやWEBフィルタリングなどのエンジンを自前で開発している。

- 日本人でも比較的、設定しやすい設計となっている。